近年來 NAS 逐漸普及化,不少家庭都有使用 NAS 備份各式裝置的檔案,但隨之而來的是愈來愈多針對 NAS 的網絡攻擊。即使大家從未中招,也是時候居安思危,做足 NAS 的保安工夫,今次將為新手帶來防爆保安教學。

常見攻擊手法

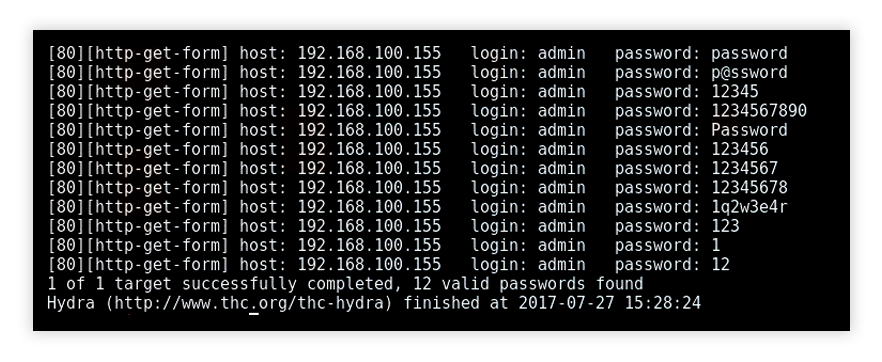

針對 NAS 的網絡攻擊,最常見的莫過於暴力破解攻擊 (Brute Force Attack),說穿了就是「撞密碼」,不斷嘗試使用 者帳號與密碼的組合,直到成功闖入系統為止。假設不限時間、不限次數,暴力攻擊理論上可以破解任何密碼,所以保安專家一直建議使用較長、較複雜的密碼(例如結合大小寫字母、數字、 符號等),大幅增加破解所花的時間及次數。當然黑客亦會採用字典攻擊,即是以常用密碼、英文單字之類,嘗試收窄範圍以加速破解。

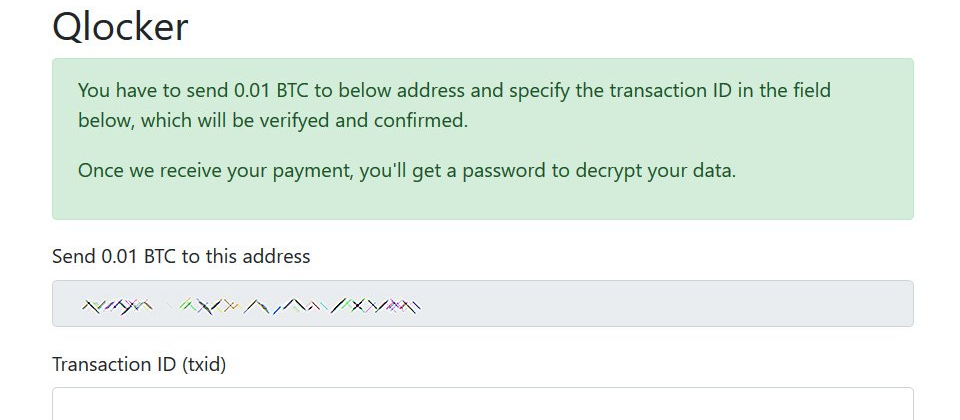

除了暴力破解,黑客往往是針對 NAS 系統或軟件的漏洞進行攻擊,例如數月前事件,就是針對系統及個別軟件的漏洞, 取得 NAS 權限並植入惡意程式,將檔案進行加密壓縮,並且刪除快照備份,迫使用家繳付贖金解鎖檔案。

這類型攻擊正是屬於勒索軟件。 除了直接針對 NAS 的攻擊,大家亦要提防經過內聯網的入侵,例如透過釣魚網站或電郵,先感染一台電腦,再以該電腦向同一網絡上的 NAS 進行攻擊。這類型攻擊往往更加複雜,需要防範的是內聯網上每一台裝置,而非單純要做好 NAS 本身的保安,最基本一步是要確保不同裝置的系統更新,亦要由日常習慣開始加強保安意識(例如不應隨便打開不明來歷的電郵附件),才能保障網絡上各裝置的安全。

提升安全性示範機 Synology DS920+

為求讓讀者對於保安功能有較清晰的概念,今次示範利用了市場上一款效能進階的產品,使用到 Synology 最新版的作業系統 DSM 7.0 進行,讓用戶可以較容易跟隨一些步驟。

其中所使用的 Synology DS920+,就是一款效能及擴充性都相當全面的 4-Bay 高階產品,核心採用到 Intel Celeron J4125 系列處理器,記憶體由過去的 DDR3 提升至 DDR4,同時可以升級最大記憶體容量至 8GB(4 GB + 4 GB)。而為了讓更多用戶可以透過 NAS 進行協作,DS920+ 跟同系列的 DS720+ 及 DS420+,同樣具備雙 M.2 SSD 擴充插槽的支援,以進一步提升 NAS 效能。

新手必讀 提升 NAS 保安 10 式

NAS 本身就是連上網路的儲存裝置,方便用家隨時取得想要的檔案,而面對日益猖獗的網絡入侵,用家若要自保,「斬腳趾避沙蟲」只將 NAS 限制為 LAN 內聯專用又不太符合產品的初衷,因此再安全性和便利性之間權衡是很重要的。以下將以 Synology DSM 7.0 系統,示範新手必讀的保安招數,助大家提升 NAS 的網絡保安系數。

第一式:停用 admin 帳號

以往不少網絡產品的預設管理員帳號,名字都預設為「admin」,這當然成為黑客最先嘗試登入的帳號。建議 NAS 用家切忌使用「admin」作為任何使用者名稱,並且要到「控制台」→「使用者&群組」中,將「admin」使用者帳號設定為「停用」。

第二式:強制使用強密碼

密碼強度要夠高,已經是老生常談,偏偏不少用家依然 沿用簡單組合的密碼,甚至直接以使用者名稱作為密碼,遇上入侵自然率先遭殃。為免個別使用者成為保安缺口,NAS 管理員可強制要求所有用家改用強密碼,例如混合大小寫、 加入數字或特殊符號等等,亦可禁止使用常用密碼、使用者名字之類,從而提升安全性。

第三式:啟用雙重驗證(2FA)

單靠密碼可能只能拖延入侵者的步伐,為帳號加入雙重驗證(2FA),用家登入 NAS 除了要輸入帳號及密碼,還需要輸入 6 位數字之一次性驗證碼(OTP),為 NAS 增加多一道防線。較常用的 2FA 手機 App 包括《Google Authenticator》、《Microsoft Authenticator》等,亦可以使用 Synology 自家的《Secure SignIn》,初次使用前需要與 NAS 進行配對,之後每次登入打開手機 App 即可取得驗證碼。

第四式:改埠號起碼防止白撞

Synology 的管理介面預設使用埠號 HTTP 5000 與 HTTPS 5001 的連接埠(或稱通訊埠)接入,不過那麼多人使用他們的產品,埠號 5000 與 5001 早已是公開的秘密,入侵者首先都會試一試這個埠。更改登入埠號雖然對防止入侵作用不大,但起碼可以防止小混混來白撞。

設定 NAS 登入入口

第五式:停用 SSH 服務

一般家庭用家未必會接觸到 SSH 或 Telent,有關功能可透過終端機指令進入 NAS 系統底層,而且是 root 最高權限,稍一不慎隨時成為 NAS 自己打開的後門。假如讀者不懂得甚麼是 SSH,基本上就是不會用得著有關功能,直接停用就是最穩妥的做法。

第六式:防火牆 防外也要防內

很多人以為只要在無線路由器設定好防火牆防範外來黑客入侵,但其實家中防禦一樣重要。由於現在筆電成主流, 一人一機,假如有家人對網絡保安意識低,經常流連高危網站的話,就很容易「引狼入室」,把木馬程式帶進家中網絡,所以 NAS 設置對內防火牆也一樣重要。

大家可以將常用到的網絡應用分成「對外」和「僅供對內」兩種,例如管理介面、DLNA/UPnP 多媒體伺服器、Bonjour、與 Mac 分享檔案之類多數只會在家中內網使用,而 Audio Station、File Station、Surveillance Station、Synology Drive Server 等就需要連接外網。如果大家覺得有需要,還可以在內網再細分,限定特定裝置才能存取某項服務,例如只有電視機才能存取 Video Station 和 DLNA/UPnP 多媒體伺服器,防止小朋友從學習電腦存取影片。

設定 IP 位址

在防火牆區分內、外網都要設定 IP 位址,其中內網 IP 位址為 192.168.x.x,第三個數位視乎路由器設定而定,一般品牌預設多數是 1 或 100,第四個數位就由 1-255,每部裝置指派一個,所以就能針對指定裝置作設定。

第七式:申請免費憑證提供安全連線

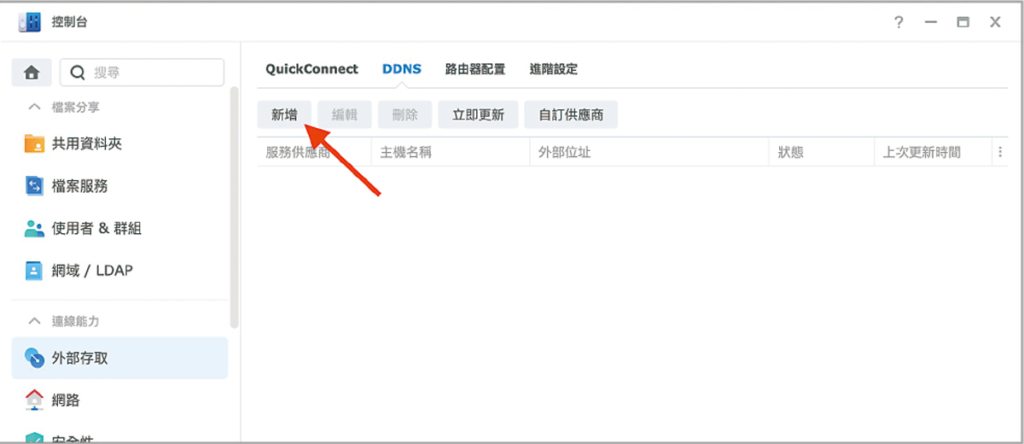

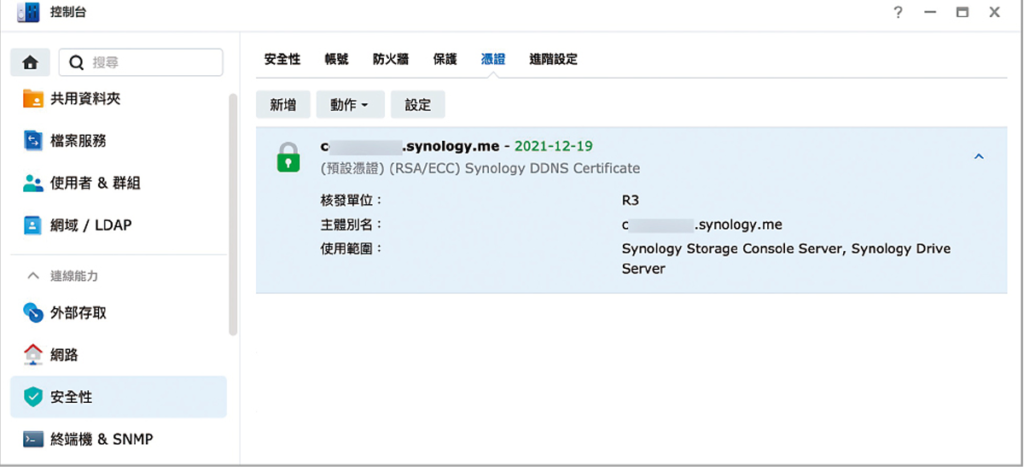

Synology 有為 NAS 提供 DDNS 個人化域名服務,除了為家中的 NAS提供方便易記的域名之外,還提供了免費 SSL 憑證作加密連線,提升安全程度。

第八式:啟用 IP 自動封鎖

一旦 NAS 遭受惡意入侵,與其無了期等待攻擊結束,何不主動出手停止攻勢?NAS 設有 IP 自動封鎖功能,用家可自定於特定時間內,同一 IP 嘗試登入達到一定次數,即自動封鎖該 IP 位址,從而降低被撞中密碼的機會。不過要留意的是,入侵者的 IP 一旦變更,之前的封鎖就會失去作用。

第九式:啟用帳號保護

自動封鎖功能可以避免來自單一 IP 的入侵,這一式的帳號保護功能,則是針對現有帳號加強防線。假如個別帳號於特定時間內,被嘗試登入達到一定次數,即會觸發帳號保護,到用家自定的時間後,才會解除封鎖。

第十式:保持系統更新

一般用家眼中,系統更新可能只是帶來新功能,但每次更新往往會包括安全性修復,時刻保持系統更新,有助防範於未然。NAS 作為連網使用的產品,安全性更新尤其重要,而負責任的廠商更會著力盡快解決安全性問題,例如 Synology 就設有產品安全事件應變小組,當有安全性弱點揭露時,進行即時的資安事件處理,包括 8 小時的弱點調查、15 小時的弱點修復,在 24 小時內解決弱點並釋出安全性更新。

最後緊記!備份.再備份

很多人以為只要在無線路由器設定好防火牆防範外來黑客入侵,但其實家中防禦一樣重要。由於現在筆電成主流, 一人一機,假如有家人對網絡保安意識低,經常流連高危網站的話,就很容易「引狼入室」,把木馬程式帶進家中網絡,所以 NAS 設置對內防火牆也一樣重要。

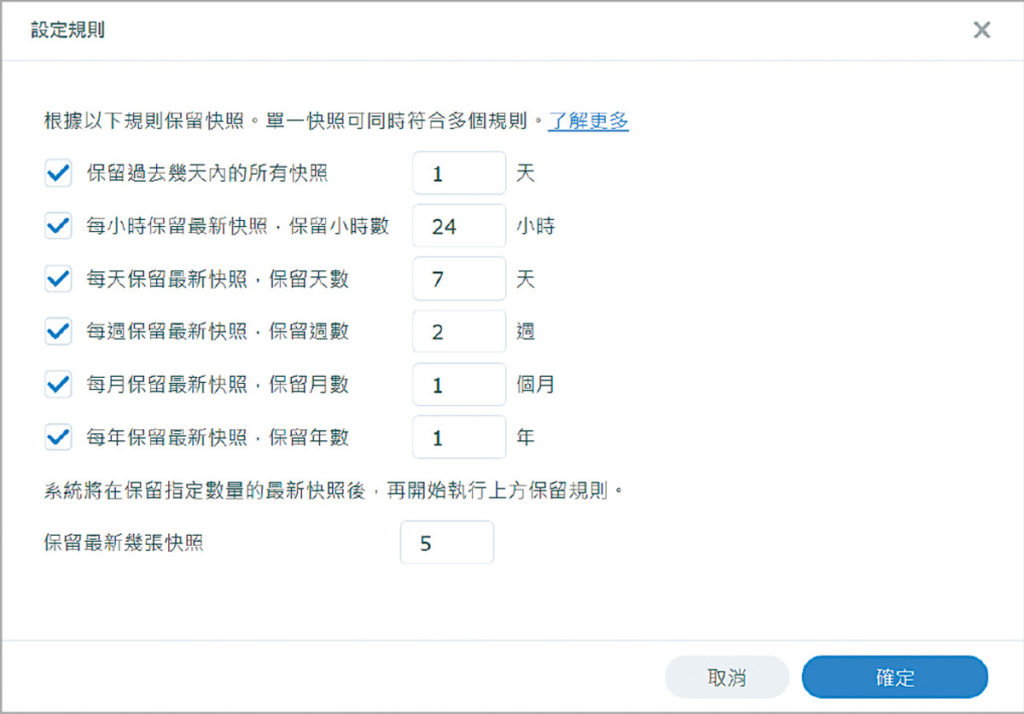

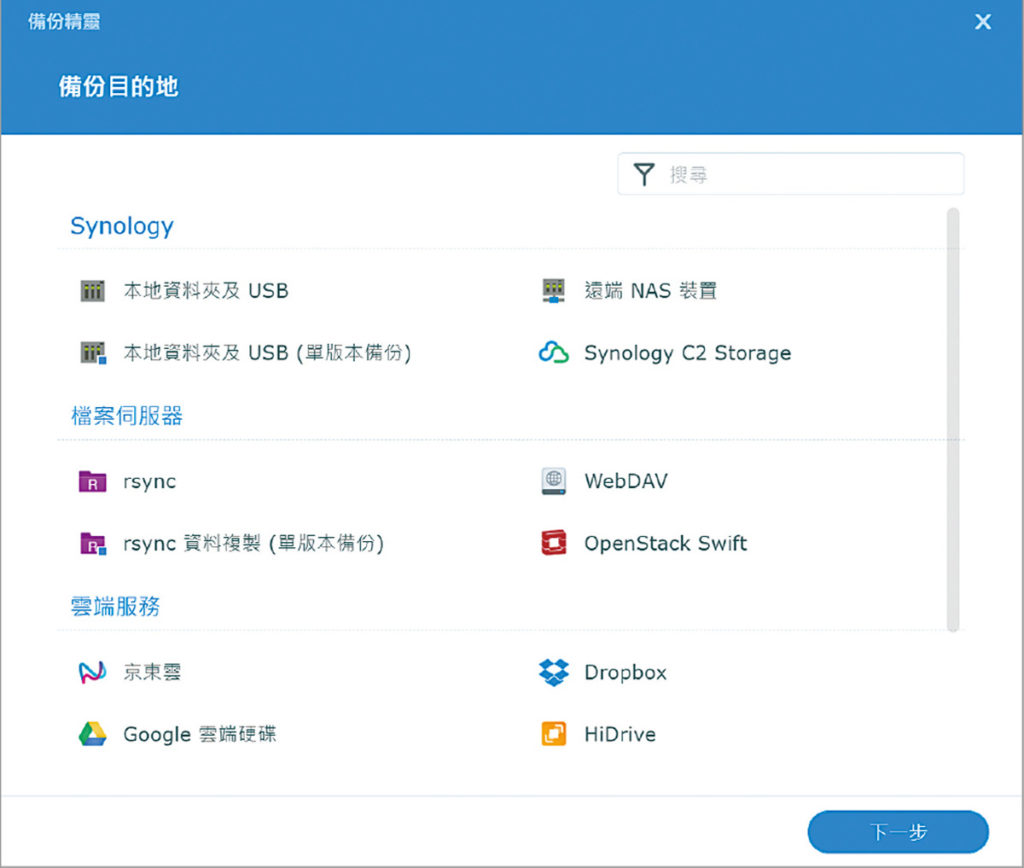

人算不如天算,NAS 本身,以至內部的硬碟,亦有機會出問題而影響到資料,更穩妥的做法是進行再備份,即是將 NAS 內資料再備份到其他目的地,例如另一台 NAS、外置硬碟、公有雲端服務等,提供多一份安心。

培養保安意識

任何系統、任何裝置都可能有保安風險,作為用家完成上述的基本保安設定後,絕不是一勞永逸,更重要的是培養保安意識,諸如加強日常使用的密碼,收到電郵、短訊切勿亂按連結,保持系統更新等等,重要資料更需要備份、再備份,做好每一環節才能在網絡世界活得安心自在。