不少個人和企業都透過 VPN 來傳送重要機密數據,有人認為即使要用公眾 Wi-Fi,只要用了 VPN 也能保障不會洩露敏感資料。不過在日前舉行的 USENIX 安全座談會上,紐約大學和荷語魯汶天主教大學的研究團隊就發表報告,指出有兩種合稱 TunnelCrack 的漏洞,可以截取 VPN 數據,更嚴重的是大多數 VPN 客戶端都存在這個漏洞。

ISP 可利用漏洞截取 VPN 數據

TunnelCrack 有兩種攻擊手法:LocalNet 攻擊和 ServerIP 攻擊,都是利用路由表來洩漏 VPN 通道內的往來數據,將本來 VPN 通道內的數據以平文方式人傳送到通道之外。多數是受害者都是連接到受惡意分子控制的公眾 Wi-Fi 時中招的,而惡意互聯網供應商(ISP)亦可以運用 ServerIP 攻擊來讀取和攔截受害者資料。

其中,LocalNet 攻擊是利用路由表欺騙受害者裝置認為自己是在存取本地網絡,由於大部分 VPN 容許在使用 VPN 時可以直接存取本地網絡,所以就會誤將資料在沒有加密的 VPN 通道外直接傳送。

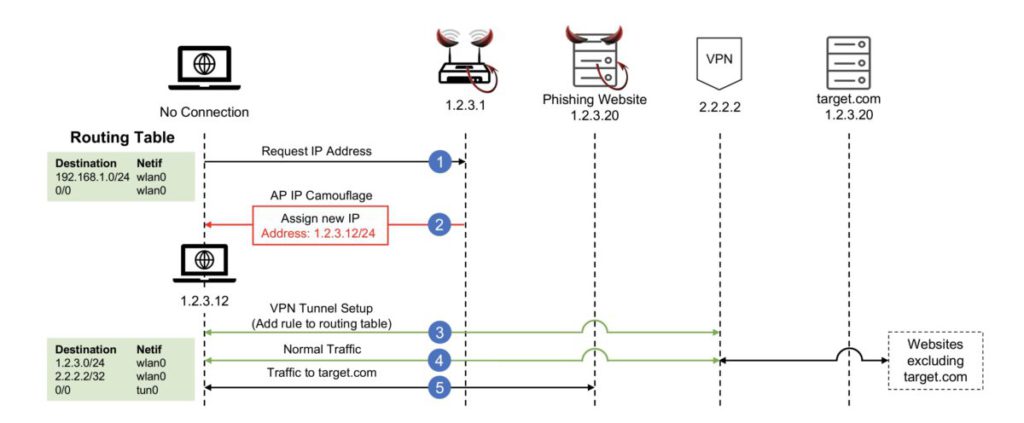

至於 ServerIP 攻擊是利很多 VPN 不對指向 VPN 伺服器 IP 地址的流量加密的情況,惡意分子會偽造 VPN 服務器的 DNS 回應,並加入新的路由規則,將所有傳送到 VPN 伺服器的流量在 VPN 通道之外傳送。

雖然瀏覽網站時使用 HTTPS 加密可以防止惡意分子看到傳送的內容,不過惡意分子仍可以知道用戶正在瀏覽哪個網站。對於部分高危人士來說這也可能是敏感資料。

另一方面,TunnelCrack 亦可以用來攔截用戶使用某些服務,例如不讓用戶收到遙距 IP Cam 感測到有人闖入的警告。

iOS 幾乎全中招.Android 反而最安全

報告指所有 VPN 客戶端最少在一種裝置上存在這些漏洞,當中以 iPhone、iPad、MacBook 和 macOS 裝置漏洞情況最嚴重,幾乎是必有;Windows 和 Linux 上亦有大比例 VPN 應用有這漏洞,而 Android 就大約只有 1/4 VPN 應用有這些漏洞。

不幸的是由於 Apple 方面對 VPN 配置限制,可能會拖延 iOS 版 VPN 客戶端更新。

如何應對 TunnelCrack

網絡安全解決方案公司卡巴斯基指出,個人用戶應該留意所用的 VPN 服務有沒有更新,《SoftEther VPN》、《PacketiX VPN》今日都已推出更新,同時建議用戶設定 DNS 加密(DNS over HTTPS/DNS over TLS)以提高 ServerIP 攻擊的難度,這同時可以改善網絡整體安全。

很多人使用的 OpenVPN,卡巴斯基建議用戶應該選用已修正漏洞的客戶端,研究團隊就推薦使用 Windscribe。

對於 ServerIP 攻擊,研究團隊建議 VPN 供應商應該更新 VPN 客戶端,以便除了 VPN 客戶端自己產生的流量外,將所有流量都通過 VPN 通道傳送。

至於企業,卡巴斯基就建議企業應聯絡 VPN 服務供應商要求更新,同時檢查現時的 VPN 設定,預設攔截本地網絡存取以阻擋 LocalNet 攻擊。