一款獲不少企業採用的 Java 日誌框架 Apache Log4j 日前被發現存在漏洞( Log4Shell ),黑客可以透過特製的資料請求封包在伺服器上執行任意程式碼⋯⋯聽起來好像跟我們用家無關,不過如果說連 Apple iCloud 、遊戲平台 Steam 甚至自建的 Minecraft 伺服器都用這套日誌框架的話,可想而知波及範圍有多大。

這個漏洞影響 Apache Log4j 版本 2.0 至 2.14.1 ,但亦有報告指出 1.x 版本亦有同樣漏洞,而且這漏洞的 PoC 槪念驗證程式碼已經流出,相信很快就會被黑客利用。

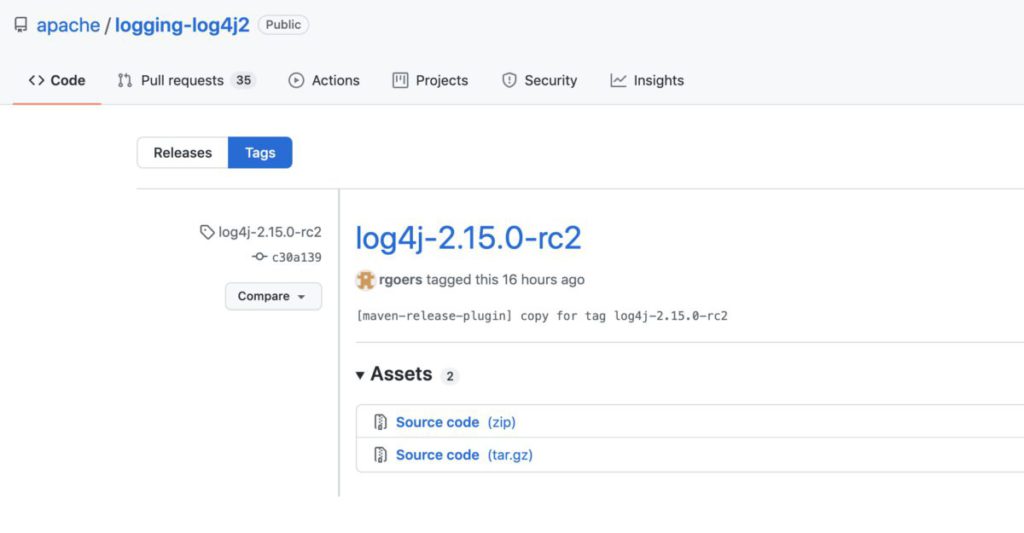

阿里雲的保安團隊早在 11 月 24 日就公布發現這個漏洞。雖然 Apache 方面前天已經發佈 2.15.0-rc1 修補漏洞,不過不久就被保安專家發現繞過修補的方法。今晨, Apache 再透過 GitHub 發佈 2.15.0-rc2 作進一步修補。

有報告就發現利用這個漏洞,黑客只要在 Minecraft 的文字列裡留下特製的惡意留言,令它被記錄在伺服器日誌裡,就能夠遙距執行任意程式碼。著名的 Minecraft 「水龍頭 Spigot 」伺服器就已經關閉部分伺服器以修補漏洞。

據網站保安產品的 LunaSec 報告指出, Apple iCloud 、 Steam 和 Minecraft 的伺服器都已被證實有這個漏洞。有保安專家就指出即使沒有直接使用 Log4j ,不過其實很多系統都以 Dependency 方式用到這個日誌框架,所以影響範圍其實很廣泛。由於要修補系統中所有 Log4j 漏洞工程浩大,相信不少公司都會選擇放任不管,成為不少企業系統的隱患。