香港時間昨晚 7 時至 9 時, Amazon 的雲端服務 Amazon Web Services ( AWS )的 DNS 服務 Route 53 有部分流量遭到駭客騎劫,將流量重導向到不法的網站去,以偷取虛擬貨幣。

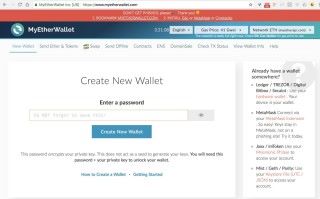

受害的人都是使用專門處理以太幣( Ethereum )的錢包服務 MyEtherWallet.com 的用戶,有用戶發現錢包的以太幣被偷去。 MyEtherWallet.com 亦在同日公布 DNS 服務器被駭客騎劫,將用戶引到伺服器位於俄羅斯的釣魚網站去。

有網絡保安專家表示,這次攻擊是利用 BGP (邊界閘道器協定)來進行, BGP 和 DNS 一向都被認知是容易出現漏洞的地方,不過像今次同時運用 BGP 和 DNS 的漏洞來進行大規模攻擊屬首次。

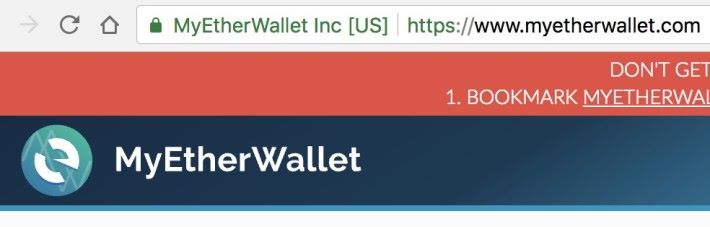

據知, Twitter 等大型網絡服務都有使用 AWS 的 Route 53 服務,不過直至現時為止,只有 MyEtherWallet.com 受害,攻擊者只是進行中間人攻擊,而沒有偷取到 SSL 憑證,所以正常來說,瀏覽器是會彈出 SSL 憑證不一致的警告的。 MyEtherWallet.com 相信,受害者多數都是沒有理會瀏覽器彈出的 SSL 警告,他們呼籲用戶進行以太幣交易時,應該確認瀏覽器地址列上網站的域名。

[2018-4-26 更新] Amazon 發表聲明,表示 AWS 和 Amazon Route 53 都沒有被駭客入侵或被盜用。他們指,事件是由於一間上遊互聯網服務供應商( ISP )遭惡意攻擊者攻擊,攻擊者利用該 ISP 向注視( peered )這 ISP 的其他網絡宣告了一個 Route 53 的 IP 地址子集,而那些網絡又沒有留意到這個問題,接納了這個惡意的宣告,因而錯誤地將一個客戶網域的小百分比流量重導向到惡意的釣魚網站去。