昨日《 PCM 》報道過有關 Wi-Fi 普遍採用的 WPA2 保安協定被發現漏洞的事件,美國的保安機構 CERT/CC 昨日公布了有關這漏洞的資料。到底這次漏洞的實際運作方法是怎樣的呢?

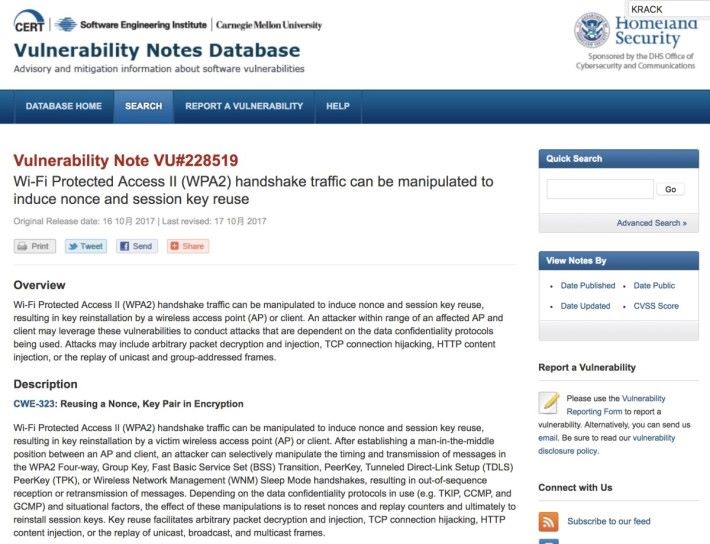

據 CERT/CC 披露,這個漏洞會導致 WPA2 的交握通訊受到操控,誘發在通訊時所用的即棄隨機字串 nonce 和 replay 計算器被重置,最終會導致受害者的 AP 和客戶端重新安裝執行階段密鍵 Session Key ,而重用密鍵就會有利於對任意數據包進行解密和注入內容、劫持 TCP 連接和 HTTP 內容注入等危險。

而據發現這個漏洞的 Mathy Vanhoef 在介紹這種 KRACK 攻搫的網站上解釋,這可能會導致本來應該加密了的資料被讀取得到,令透過 Wi-Fi 來傳送的敏感資料如信用卡號碼、密碼、即時通信軟件的交談對話、電郵內容和照片有被盗取的風險。此外,駭客亦可以透過這個漏洞,進行資料插入或操作,例如可以在受害者正在閱覽的網頁上插入下載惡意軟件的連結。

示範 KRACK 攻擊的影片

[ot-video][/ot-video]

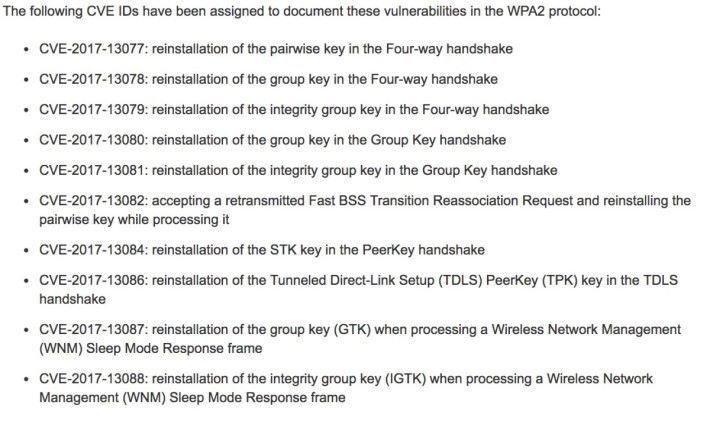

據知相關的漏洞有 10 項,研究人員已經確認 Android 、 Linux 、 Apple 、 Windows 、 OpenBSD 、 MediaTek 和 Linksys 等均受到影響,其中尤以對 Android 的影響最為嚴重。而 CERT/CC 指現時已確認受影響的受影響製品,包括 Cisco 、 Google 、 Microsoft 、 Samsung Mobile 等多間主要生產商的產品。

SANS Internet Storm Center 表示雖然驗證漏洞的程式碼並未公開,但相信簡單地利用到這些漏洞的攻擊工具會在數星期內出現,強調現在最低限度都應該要對客戶端進行更新。